En finance décentralisée (DeFi), un bridge (pont inter-chaînes) est un protocole qui permet de transférer des actifs et des données entre des réseaux blockchain différents.

Les couches primaires et secondaires (layers 1 et 2) opèrent de façon indépendante. Elles ont leurs propres mécanismes de consensus, et leurs jetons natifs. Il faut donc concevoir des systèmes pour les rendre interopérables. Les bridges permettent ainsi de déplacer des jetons, connecter les liquidités, et transmettre les données des smart contracts.

Table des matières

Qu'est-ce qu'un bridge ? Définition et rôles

La fragmentation de la liquidité

La DeFi capte une grande quantité de liquidités, à travers ses applications décentralisées (dApps) et protocoles. Voici quelques métriques parlantes, en date d'avril 2025 :

- L’ensemble des actifs numériques (jetons et cryptomonnaies) représente une capitalisation de marché de 2 670 milliards de dollars ;

- La valeur totale verrouillée (Total Value Locked ou TVL) au sein des protocoles DeFi est d'environ 90 milliards de dollars ;

- Les plateformes d’échange décentralisées (DEX) combinent 17,65 milliards $ au sein de leurs pools ;

- Les protocoles de lending représentent 40 milliards $ d'actifs ;

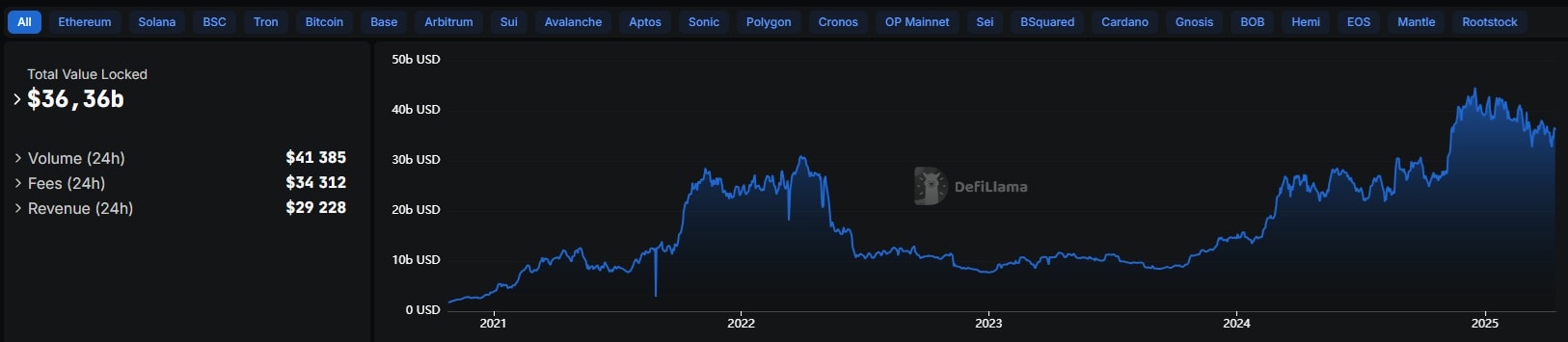

- Enfin, les bridges verrouillent plus de 36 milliards $.

Les liquidités de la DeFi sont fragmentées entre de nombreuses chaînes primaires et couches secondaires. Les utilisateurs de la finance décentralisée ont ainsi accès à Ethereum, Solana, la BNB Smart Chain ou encore Avalanche, pour citer les plus populaires. Au sein d’Ethereum, de nombreux layers 2 permettent d’utiliser le réseau à moindre frais.

L’avenir de la finance décentralisée est donc multi-chaînes. Il faut pouvoir transférer des actifs d’une blockchain à une autre avec fluidité et en toute sécurité. Les applications décentralisées pourront ainsi combiner leurs différentes réserves d'actifs pour améliorer la liquidité des marchés.

Un écosystème crypto multi-chaînes

L’industrie crypto a donc vu apparaître des solutions dédiées à l’interopérabilité. C’est un défi technique : il faut concevoir des protocoles de communication entre des réseaux qui ne suivent pas les mêmes règles et le même consensus. Ainsi, plusieurs plateformes cross-chain émergent, chacune utilisant différentes techniques pour améliorer l’interopérabilité des applications DeFi :

- LayerZero (ZRO) : le réseau est architecturé autour de nœuds très légers et un protocole de messagerie omni-chaînes ;

- Polkadot (DOT) : utilise une chaîne relai afin de connecter son réseau de blockchains (appelées parachains) ;

- Cosmos (ATOM) : un protocole appelé Inter-Blockchain Communication (IBC) permet de sécuriser le transfert d’actifs et de données entre les chaînes créées grâce à son kit de développement, le Cosmos SDK ;

- Synapse Protocol (SYN) : ce bridge dédié à la liquidité permet d’échanger des jetons et des messages entre les chaînes ;

- Wormhole (W) : un protocole de messagerie générique, pour transférer actifs et données ;

- Axelar Network : un réseau décentralisé de validateurs qui utilise des preuves cryptographiques pour la communication cross-chain.

Le concept de bridge (pont) s’inscrit donc pleinement dans cet univers multi-chaînes. Un bridge est un système de transferts d’actifs entre des réseaux blockchain indépendants. Ils peuvent être de natures différentes (leurs règles opératives ne sont pas identiques).

Les premiers bridges et les wrapped coins

Les premiers bridges apparaissent pour permettre de transférer des coins entre les deux blockchains les plus populaires, Bitcoin et Ethereum. Ils avaient pour but d’apporter la liquidité de Bitcoin dans l’écosystème DeFi d’Ethereum, avant l’apparition de solutions cross-chain plus décentralisées.

Le premier système est appelé Wrapped Bitcoin (WBTC). Il a donné son nom à tous les mécanismes reposant sur son concept (les wrapped coins), que l’on pourrait traduire par « jetons enrobés », « enveloppés » ou « emballés », bien que ce ne soit pas très élégant.

Wrapped Bitcoin (WBTC) : le premier bridge BTC-ETH

Le WBTC est un bridge centralisé, lancé en 2019 par les entreprises BitGo, KyberNetwork et Ren Protocol. Il est de type custodial, c’est-à-dire qu’un tiers de confiance assure la garde des bitcoins qui doivent être transférés sur Ethereum.

Le WBTC est un jeton ERC-20 sur Ethereum. Il est adossé à du bitcoin avec un ratio de 1 pour 1 (1 WBTC sur Ethereum a la valeur d’1 bitcoin). Il permet ainsi aux holders de BTC de les utiliser sur plusieurs protocoles DeFi d’Ethereum (trading, lending, staking, etc.).

Le processus de conversion

- L’utilisateur réclame ses WBTC. Il dépose tout d'abord ses BTC chez un intermédiaire (BitGo ou Kyber) ;

- Ce dernier assure alors la garde des bitcoins (il est appelé un custodian). Les BTC sont verrouillées dans un portefeuille multi-signatures ;

- Minting des WBTC : le custodian crée ensuite la quantité de WBTC équivalente sur Ethereum, en tant que jetons ERC-20 ;

- L'utilisateur peut désormais disposer de ses WBTC sur les applications DeFi d’Ethereum ;

- Burn and redeem (brûlage et remboursement) : lorsque l’utilisateur souhaite à nouveau accéder à des bitcoins, il rend les WBTC. La tierce partie les brûle, puis lui restitue les BTC originaux dont elle avait la garde.

Les avantages

- Les WBTC sont adossés à de vrais bitcoins, avec un ratio paritaire ;

- Cela apporte une liquidité auparavant inaccessible à la DeFi sur Ethereum ;

- Les stocks de BTC sont transparents (BitGo fournit les preuves de ses réserves).

Les inconvénients

- Les BTC sont totalement contrôlés par BitGo ;

- Risque de censure : ce système custodial donne donc la possibilité au tiers de confiance de geler ou de restreindre l’accès aux actifs ;

- Exposition aux régulateurs : les bridges de ce type peuvent être soumis aux régulations concernant la gestion d'actifs.

Les systèmes de ce type (custodial wrapped coins) sont donc simples à mettre en pratique, mais reposent sur l’intégrité et la sécurité de l’intermédiaire.

RenBTC : un bridge BTC-ETH semi-décentralisé

Le RenBTC fut lancé en 2020 par Ren Protocol, mais les opérations prirent fin en 2023. Ce bridge utilisait un réseau de nœuds (RenVM) pour assurer la liaison entre les blockchains de Bitcoin et d'Ethereum. On parle de système trustless (sans tiers de confiance) car ce n'est pas une entité centrale mais un réseau décentralisé qui opère et sécurise les transferts.

Le processus de conversion

- Dépôt : l’utilisateur verrouille ses BTC au sein de RenVM, le réseau de nœuds décentralisé ;

- Minting : le réseau crée automatiquement des jetons ERC-20 (les renBTC) sur Ethereum ;

- Utilisation : les renBTC sont utilisés sur les applications DeFi d’Ethereum ;

- Remboursement : lorsque l’utilisateur souhaite récupérer ses bitcoins, les renBTC sont détruits, puis le réseau déverrouille les BTC.

Les avantages

- Le fonctionnement du bridge est un peu plus décentralisé que celui du WBTC, car il s’appuie sur un réseau de nœuds et non un portefeuille multi-signatures géré par une entreprise ;

- On peut l’utiliser sans divulguer des informations personnelles (pas de KYC).

Les inconvénients

- Il y a toujours des risques de centralisation, les nœuds RenVM étant peu nombreux ;

- Le RenBTC était moins adopté, et donc moins liquide, que le WBTC.

En 2023, à la suite de la banqueroute d’Alameda Research et de FTX, le projet perdit ses financements et le réseau cessa ses opérations.

Le fonctionnement général des bridges

En 2025, le système des wrapped coins reste toujours largement utilisé. Toutefois, la technologie a évolué, et de nombreux systèmes alternatifs existent. Nous allons passer en revue les différentes catégories de bridges qui permettent d’assurer les transferts d’actifs cross-chain.

Les custodial bridges

Un custodial bridge repose sur un tiers de confiance (le custodian) pour verrouiller les actifs sur la chaîne source, et émettre l’équivalent en jetons sur la chaîne de destination. On appelle donc aussi ce mécanisme un trusted bridge, car on doit faire confiance à son opérateur.

Les jetons correspondant aux actifs verrouillés sont émis par un mécanisme appelé lock and mint :

- Les actifs sont verrouillés sur la chaîne A ;

- Un wrapped token est créé (minted) sur la chaîne B ;

- Lors du retrait des actifs de la chaîne B, le wrapped token est brûlé, puis l’actif originel est libéré sur la chaîne A.

Les avantages

- Haute liquidité et adoption : le WBTC représente 13 milliards de dollars de capitalisation. L’USD Coin (USDC), quant à lui, est un stablecoin émis par Circle et Coinbase. Il est adossé au dollar grâce à des réserves de dollars et de bons du Trésor américain. Il représente plus de 51 milliards de dollars de capitalisation de marché ;

- Les actifs émis grâce aux systèmes de garde sont très faciles à utiliser et à intégrer aux plateformes DeFi.

Les inconvénients

Les fonds verrouillés sont centralisés par des tiers de confiance. Ils peuvent les geler, censurer des transactions, ou être victimes de piratage.

Quelques exemples de custodial bridges

- Le Wrapped Bitcoin (WBTC) et l'USDC, cités précédemment ;

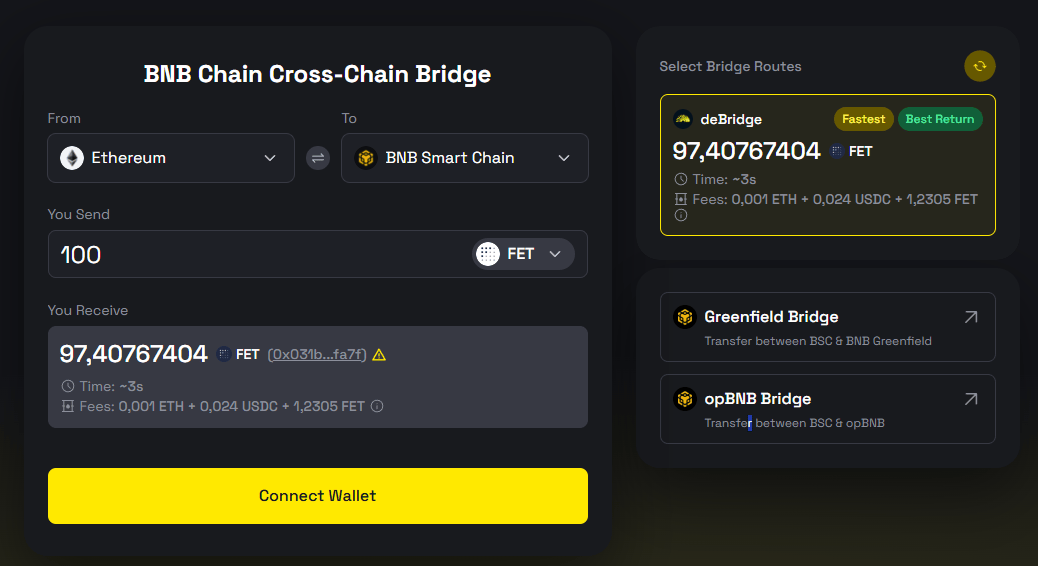

- Le BNB Chain Bridge opéré par Binance, qui permet d’utiliser de très nombreux actifs (cryptomonnaies et ERC-20) sur la BNB Smart Chain.

Les non-custodial bridges

Les non-custodial bridges opèrent grâce à des smart contracts, des preuves cryptographiques ou des réseaux de validateurs décentralisés. Il ne reposent pas sur un tiers de confiance centralisé : on parle donc également de trustless bridge. Il y a trois grandes familles de mécanismes assurant leur fonctionnement.

Le lock and mint opéré de façon décentralisée

- L’utilisateur verrouille ses actifs au sein d’un réseau décentralisé ;

- Un ensemble de smart contracts émet ensuite les jetons correspondants sur la chaîne ciblée, par exemple des ERC-20 sur Ethereum ;

- Lors du retrait, les jetons « enveloppés » sont brûlés. Une fois leur destruction exécutée, les actifs de la chaîne A sont automatiquement libérés.

La sécurisation des actifs verrouillés sur le réseau décentralisé du bridge repose généralement sur le calcul multipartite (MPC).

Le burn and release (native-to-native)

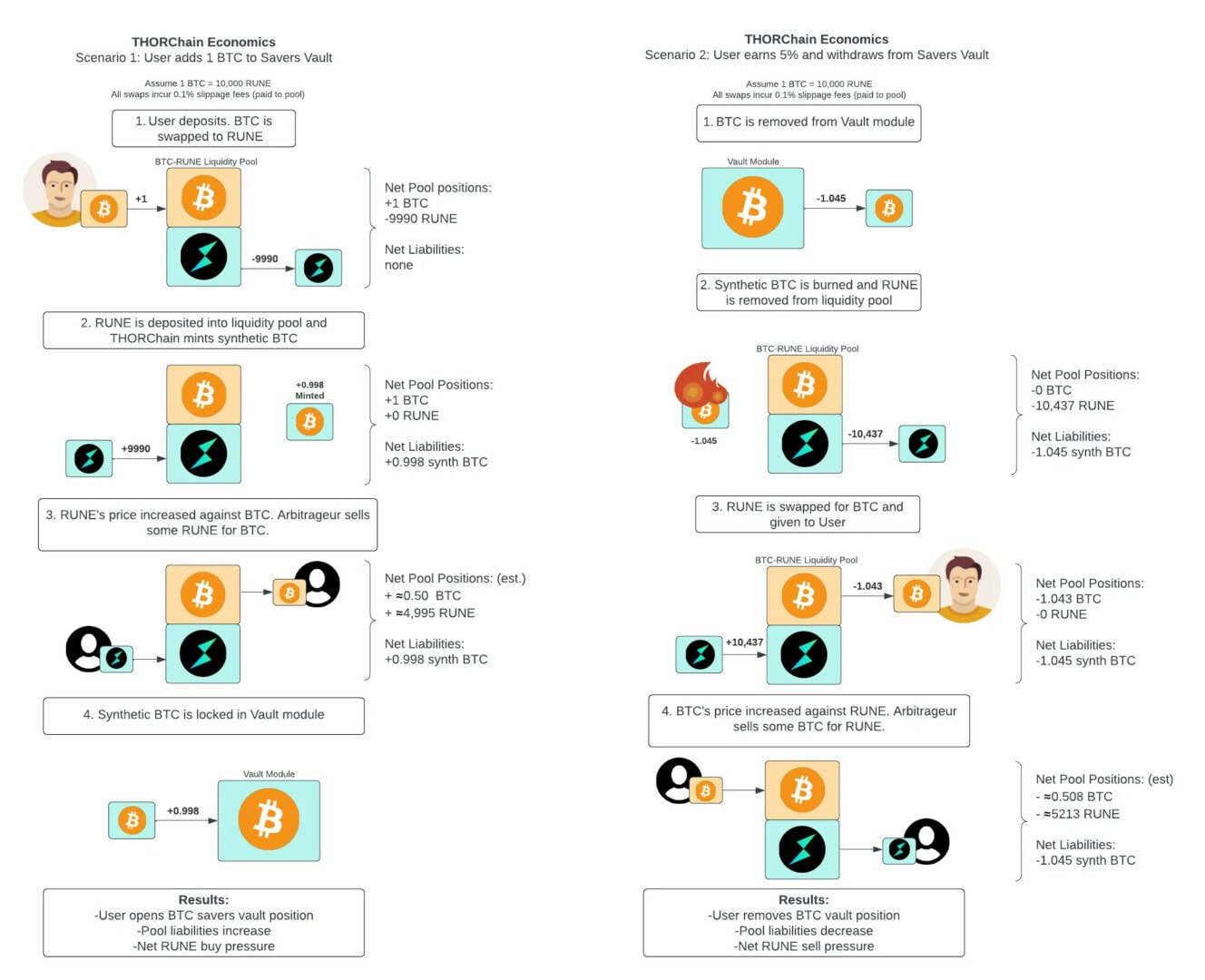

Un bon exemple de bridge utilisant ce procédé (destruction/libération) est celui de Thorchain (RUNE) ;

- L’utilisateur envoie les actifs de la chaîne A vers un vault (coffre) sur Thorchain ;

- Les actifs A sont ensuite brûlés à partir de son adresse ;

- L’équivalent en actif B est libéré sur la chaîne B, sans « enrobage ».

Ce type de mécanisme est dit native-to-native. En effet, il n’emploie que les jetons natifs des deux chaînes, et ne procède à aucune création de wrapped token. Avec les non-custodial bridges, le risque de contrepartie est réduit. On peut les considérer comme plus sûrs que les bridges centralisés; cependant, leurs smart contracts peuvent comporter des failles.

Ces bridges sont généralement plus lents que leurs homologues centralisés, et les processus de vérification on-chain demandent plus de frais de gas.

Les liquidity-Based Bridges

Ces bridges utilisent des pools de liquidité, sur la chaîne source et sur la chaîne de destination. L’utilisateur dépose tout d'abord des jetons dans les réserves du bridge sur la chaîne source. Ensuite, le bridge lui fournit les jetons demandés sur la chaîne de destination.

Synapse

Illustrons ce concept avec Synapse Protocol. Très utilisé, il permet de connecter plus de 20 blockchains (EVM et non-EVM). Synapse dispose de pools de liquidité sur chaque chaîne, comprenant des stablecoins - dits « interchain stablecoins » - et ses actifs natifs.

Lorsqu’un utilisateur souhaite échanger des jetons d’une chaîne à l’autre, le processus est le suivant :

- Premièrement, son jeton est converti en stablecoin au sein du pool de liquidités sur la chaîne source ;

- Deuxièmement, un protocole de messagerie inter-chaînes (cross-chain messaging) signale à la chaîne destinataire les caractéristiques du swap (quantité et dénomination des jetons échangés) ;

- Troisièmement, le bridge prélève les jetons natifs correspondants dans le pool de liquidités de la chaîne de destination, et les envoie à l’utilisateur.

Le système de vérification des communications inter-chaînes est appelé optimistic verification. On parle de vérification optimiste car chaque transaction est présumée valide, tant qu’une tierce partie ne décèle rien d’anormal, et ne soumet pas une preuve de fraude.

C’est une façon de procéder rapide, et moins coûteuse que de soumettre des preuves de validité à vérifier lors de chaque opération. La finalisation des transactions s’effectue sur Ethereum après une période de sûreté. Dans la pratique, leur exécution est quasiment instantanée.

cBridge de Celer

Celer Bridge est déployé sur 15 chaînes. Il permet d’y échanger des actifs et des messages arbitraires, pour des frais faibles, avec une rapidité déconcertante.

Tout comme Synapse, il utilise un protocole de communication cross-chain (Inter-chain Message Framework). Le composant principal de son architecture est un réseau de « gardiens » : le Celer State Guardian Network. Ce réseau sert de routeur aux actifs et aux messages transmis d’une blockchain à l’autre. Basé sur Tendermint, il fonctionne en preuve d’enjeu.

Afin de sécuriser au mieux le bridge, les mécanismes de staking (nécessaire pour opérer un nœud) et de slashing (en cas de fraude) sont implémentés sur le mainnet d’Ethereum.

Le système de transfert est similaire à celui de Synapse. Des pools de liquidité sont déployés sur chaque chaîne. Le réseau de gardiens se charge alors de transmettre, valider et exécuter les swaps. Pour les actifs présents sur la chaîne source et non sur la chaîne de destination, le cBridge utilise un mécanisme de wrapped tokens classique.

Le cBridge assure des swaps rapides et une grande liquidité. Il est également facile à utiliser et économique.

Les sidechain ou rollup bridges

Ces bridges servent à transférer des actifs d’une blockchain de couche primaire (par exemple le mainnet d’Ethereum) vers une couche secondaire (par exemple les layers 2 d’Ethereum comme Polygon).

Ils connectent un layer 1 à ses layers 2, qui opèrent de façon indépendante, selon leurs propres règles et mécanismes de consensus. Ils sont généralement utilisés pour améliorer la scalabilité de la chaîne principale. Cela réduit ainsi la congestion du réseau, et diminue les frais d’utilisation des applications décentralisées.

Il existe de nombreux bridges de ce type (layer 1 - layer 2), comme Arbitrum Bridge, Optimism Gateway ou Polygon PoS Bridge.

Leur fonctionnement

Prenons l'exemple de l’Arbitrum Bridge. Afin de transférer des jetons (ETH, ERC-20 et ERC-721) d’Ethereum vers le layer 2 Arbitrum, on peut passer par ce bridge officiel, actuellement opéré par Offchain Labs. Il utilise les optimistic rollups : des agrégats (batches) de transactions effectuées hors-chaîne, qui sont in fine validés sur Ethereum :

- Dépôt des actifs : l'utilisateur interagit avec le smart contract du bridge sur Ethereum. Il va y verrouiller les actifs originels; en échange, les jetons équivalents sont créés (minted) sur Arbitrum ;

- Transactions sur le layer 2 : une fois les fonds disponibles sur Arbitrum, on peut les utiliser sur les dApps. L’utilisateur bénéficie des frais de gas fortement réduits du réseau. Ses transactions sont réalisées hors-chaîne ;

- Retrait des actifs : il faut soumettre la demande de retrait sur Arbitrum. Commence alors une période de sûreté de 7 jours, due au modèle de sécurité optimiste. S’il n’y a aucune preuve de fraude, le retrait est accepté et les fonds sont de nouveau accessibles sur le layer 1.

Arbitrum utilise un séquenceur : ce module ordonnance les transactions et les soumet à Ethereum. On peut parler de bridge centralisé, car le séquenceur est opéré par une seule et même entité, Offchain Labs. Tout participant peut proposer des preuves de fraudes s’il détecte une transaction invalide : le batch incorrect sera alors annulé.

Les avantages et inconvénients

Les transactions sur un layer 2 sont beaucoup moins coûteuses que sur Ethereum. De plus, étant réalisées hors-chaîne, elles sont très rapides (des milliers par seconde). Le layer 2 bénéficie de la sécurité du réseau principal, cependant, les séquenceurs sont rarement décentralisés. Le délai de sûreté est souvent long, de l’ordre de quelques jours à deux semaines. Les utilisateurs peuvent donc préférer se tourner vers des bridges de type différent comme Synapse, Hop Protocol ou Stargate (LayerZero).

Les multichain native bridges

Les ponts multichaînes natifs émettent les actifs transférés de façon native sur de multiples blockchains, sans avoir recours au wrapping. Les transferts sont directement réalisés par des smart contracts, sans passer par un tiers de confiance (custodian).

Ces bridges sont ainsi pleinement décentralisés, cependant, ils sont complexes à implémenter et requièrent des mesures de sécurité très élevées.

Leur fonctionnement

Nous avons déjà passé en revue le cas de Thorchain, intéressons-nous donc à LayerZero (Stargate Finance) qui est sa principale alternative. LayerZero est un protocole qui permet aux applications d’échanger des données entre différentes chaînes selon trois principes :

- Résistance à la censure : tous les messages sont délivrés sans interférence sélective ;

- Immutabilité : les smart contracts de LayerZero ne peuvent pas être modifiés ;

- Persmissionless : l’infrastructure de LayerZero est accessible à tous.

Le protocole de messagerie Omnichain de LayerZero est complexe. Au cœur de son architecture se trouvent les DVN (Decentralized Verifier Networks), des réseaux de vérificateurs off-chain. La transmission de données comporte 4 étapes :

- Expédition des messages sur la chaîne source : un smart contract permet d’envoyer les données arbitraires au point de sortie. On spécifie l’adresse du contrat de destination. Le point de sortie utilise alors une librairie pour générer un message standardisé, basé sur la configuration du smart contract de l’émetteur ;

- Établissement du canal sécurisé : le paquet émis par le point de sortie source comprend différentes informations critiques. Cela permet de définir un canal de messagerie unique ;

- Vérification : le DVN vérifie le paquet (via un quorum de signatures) avant de le délivrer au canal de destination ;

- Exécution du message sur la chaîne de destination : un smart contract appelle la fonction exit du point de sortie. Le contrat de réception peut alors l’exécuter en fonction des données entrantes.

Une architecture modulaire

Il est à noter que ce système ne s’appuie pas sur un réseau de vérificateurs centralisé. La sécurité du protocole est assurée par les dApps elles-mêmes. Leurs développeur doivent configurer et déployer leurs nœuds vérificateurs. Ce type de bridge n’est donc pas monolithique mais modulaire. Les développeurs de dApps peuvent choisir entre différents DVN, et fixer leurs paramètres, comme les conditions de finalisation des messages et leurs règles d’exécution.

Les transferts de jetons sont assurés grâce à un standard appelé Omnichain Tokens (OFT et ONFT). La demande globale est assurée par des mécanismes de burn / mint et de lock / unlock. Cela permet ainsi de s’adapter aux différents environnements blockchain.

L'intérêt et les avantages des bridges

Les bridges donnent à l’utilisateur crypto plus de flexibilité. Il peut ainsi disposer de ses actifs sur des chaînes multiples, et passer de l’une à l’autre en fonction de ses besoins. Aujourd’hui, l’univers crypto est fragmenté entre différentes blockchains. Les bridges permettent donc aux développeurs de déployer une même application décentralisée sur plusieurs réseaux. Les dApps de la DeFi les plus populaires sont désormais accessibles sur la plupart des couches primaires (Ethereum, Solana, Avalanche). Les bridges servent à transférer des actifs de l’une à l’autre.

Les avantages sont multiples. Au-delà du fait de pouvoir accéder facilement à différents écosystèmes et chaînes, d'utiliser les dApps d’une chaîne avec les actifs d’une autre chaîne, les bridges permettent aux investisseurs DeFi de se diversifier. L’interopérabilité permet d'augmenter ses rendements. Par exemple, on peut utiliser ses ethers sur un protocole de lending qui n’est pas disponible sur Ethereum, et présentant de meilleures performances. Les méthodes d’optimisation des rendements en finance décentralisée s’appellent le yield farming et font l’objet d’un article à part entière (le prochain de cette série).

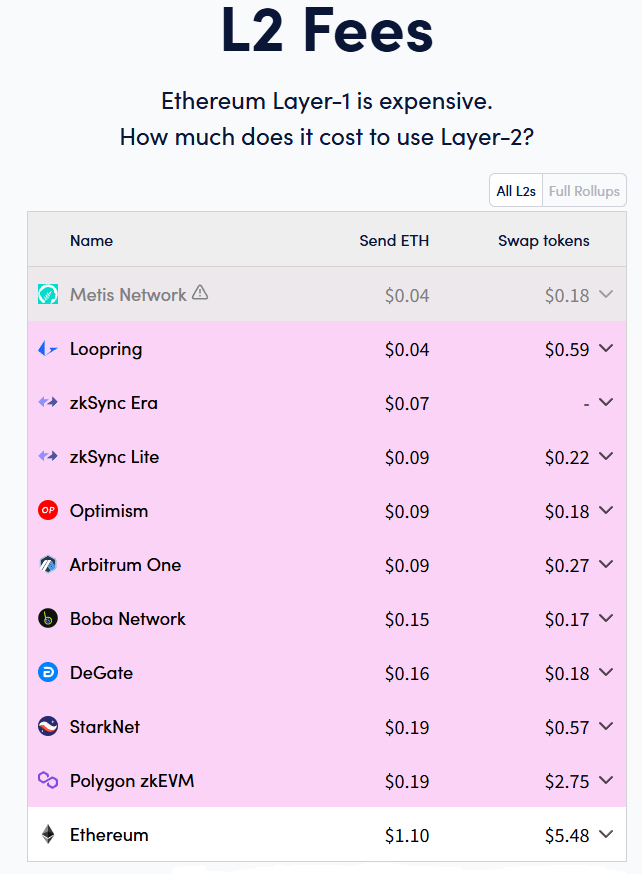

Enfin, les bridges permettent aux utilisateurs DéFi de réduire leurs frais de transaction. C’est particulièrement vrai pour les couches secondaires d’Ethereum. A titre d’exemple, voici le comparatif des frais de transaction entre le réseau principal et plusieurs layers 2 :

Les limitations et risques des bridges

Les bridges présentent bien entendu des limites techniques et des risques. Ces protocoles sont en cours de développement, et restent imparfaits. Certaines promesses avancées, comme la décentralisation totale de leur architecture, ne sont pas toujours tenues.

Les piratages

Les smart contracts des bridges sont complexes et concentrent beaucoup de liquidités. Ils sont donc une cible privilégiée pour les hackers.

Les plus grands piratages de l'histoire

Voici une liste non-exhaustive de hacks et des failles identifiées :

- Ronin Bridge (Axie Infinity) en mars 2022. Montant volé : 620 millions de dollars (173 600 ETH + 25,5 millions USDC). Les attaquants ont compromis les nœuds de validation du bridge Ronin, gérés en majorité par Sky Mavis (la société derrière Axie Infinity). Ils ont alors pu approuver de fausses transactions, et vider le bridge. L'attaque est attribuée au groupe Lazarus, lié à la Corée du Nord ;

- Wormhole Bridge en février 2022. Montant volé : 326 millions de dollars (120 000 ETH). Une faille dans la vérification des signatures de Wormhole sur la chaîne Solana a permis à un hacker de mint 120 000 ETH sans dépôt équivalent. Wormhole a ensuite été renfloué par Jump Crypto, qui a injecté les fonds pour stabiliser l'écosystème ;

- Nomad Bridge en août 2022. Montant volé : 190 millions de dollars. Une mise à jour de smart contract mal configurée a permis à n’importe qui de retirer des fonds, en modifiant simplement l'adresse du destinataire. L'attaque s'est alors transformée en véritable « pillage communautaire » : de nombreux acteurs ont copié-collé le même exploit ;

- Harmony Horizon Bridge en juin 2022. Montant volé : 100 millions de dollars. Le bridge Horizon (entre Ethereum, la BNB Chain et Harmony) a été compromis via une prise de contrôle de multi-signatures faibles (2 sur 5 validateurs suffisaient). Là encore, le groupe Lazarus est soupçonné d'être derrière l'attaque ;

- Poly Network en août 2021. Montant volé : 611 millions de dollars. Exploit d’un bug dans le contrat de gestion de droits de cross-chain. L’attaquant a réussi à falsifier des messages de transaction entre blockchains. Toutefois, de façon surprenante, le hacker (surnommé « Mr. White Hat ») a retourné l’intégralité des fonds.

Les vecteurs d'attaque typiques

Ces exemples célèbres montrent que les bridges peuvent être sujets à différents types d’attaques. Les méthodes reposent principalement sur :

- La compromission de clés privées ;

- L'exploitation de failles dans les smart contracts ;

- Des erreurs de configuration.

Il est donc crucial pour les protocoles DeFi de renforcer leur sécurité, notamment en améliorant la gestion des clés privées, en effectuant des audits réguliers et en mettant en place des mécanismes de surveillance proactive.

La latence des bridges

Faire passer ses actifs d’une chaîne à l’autre peut être lent. Comme nous l’avons vu, il y a différentes méthodes, qui présentent toutes des délais de transfert, de verrouillage et de déverrouillage.

De manière générale, les bridges basés sur les optimistic rollups présentent des délais bien supérieurs aux ZK Rollups. Pour des rollups optimistes, la période de finalisation des transactions est généralement de 7 jours. Pour les ZK, elle peut être réduite à quelques heures.

Les frais

Bien que les bridges permettent à l’utilisateur DeFi d’économiser des frais au long terme, le processus de bridging initial peut s’avérer coûteux. C’est particulièrement le cas avec Ethereum. Le transfert de ses jetons sur un bridge repose initialement sur les mécanismes du réseau principal. En cas de forte congestion, envoyer ses ETH ou ERC-20 vers Optimism, par exemple, nécessite des frais élevés, peu adaptés à l’envoi de petites sommes.

La centralisation

Les bridges peuvent reposer sur des tiers de confiance pouvant être compromis. Attention, cela ne signifie pas que les bridges décentralisés sont plus sûrs. Leurs contrats complexes peuvent également comporter des failles. Cependant, la plupart des équipes de développement tendent vers la décentralisation totale de leur architecture. On compte de nombreux bridges piratés à cause de clés privées compromises.

Cependant, les systèmes de multi-signatures permettent de réduire considérablement les risques de sécurité dus à la centralisation des opérateurs d’un bridge. Quelques exemples :

- Portal (Wormhole) : 2 gardiens sur 3 doivent valider (off-chain) les transferts ;

- LayerZero : tous les vérificateurs choisis par la dApp doivent valider les messages ;

- Sonic Gateway : signature requise pour 6 validateurs sur 8 ;

- Ronin v3 : 70 % des 22 opérateurs ;

- Omnibridge : multisig 4 sur 7 ;

- Avalanche Bridge : 6 enclaves Intel SGX sur 8 ;

- Multichain : les deux tiers des opérateurs effectuant du calcul multipartite.

Les systèmes de validation basés sur des technologies comme les enclaves Intel SGX et le calcul multipartite sont considérés particulièrement robustes.

Les bridges populaires en 2025

Le volume global des bridges continue d’augmenter en 2025. La quantité d'actifs gérée par les bridges et se chiffre désormais en dizaines de milliards de dollars. Si on observe plus finement ces métriques, on peut noter une diminution des volumes en dollars. Toutefois, cela s’explique par la baisse du cours de l’ether et autres actifs lors du premier trimestre, et non par une baisse de l’activité.

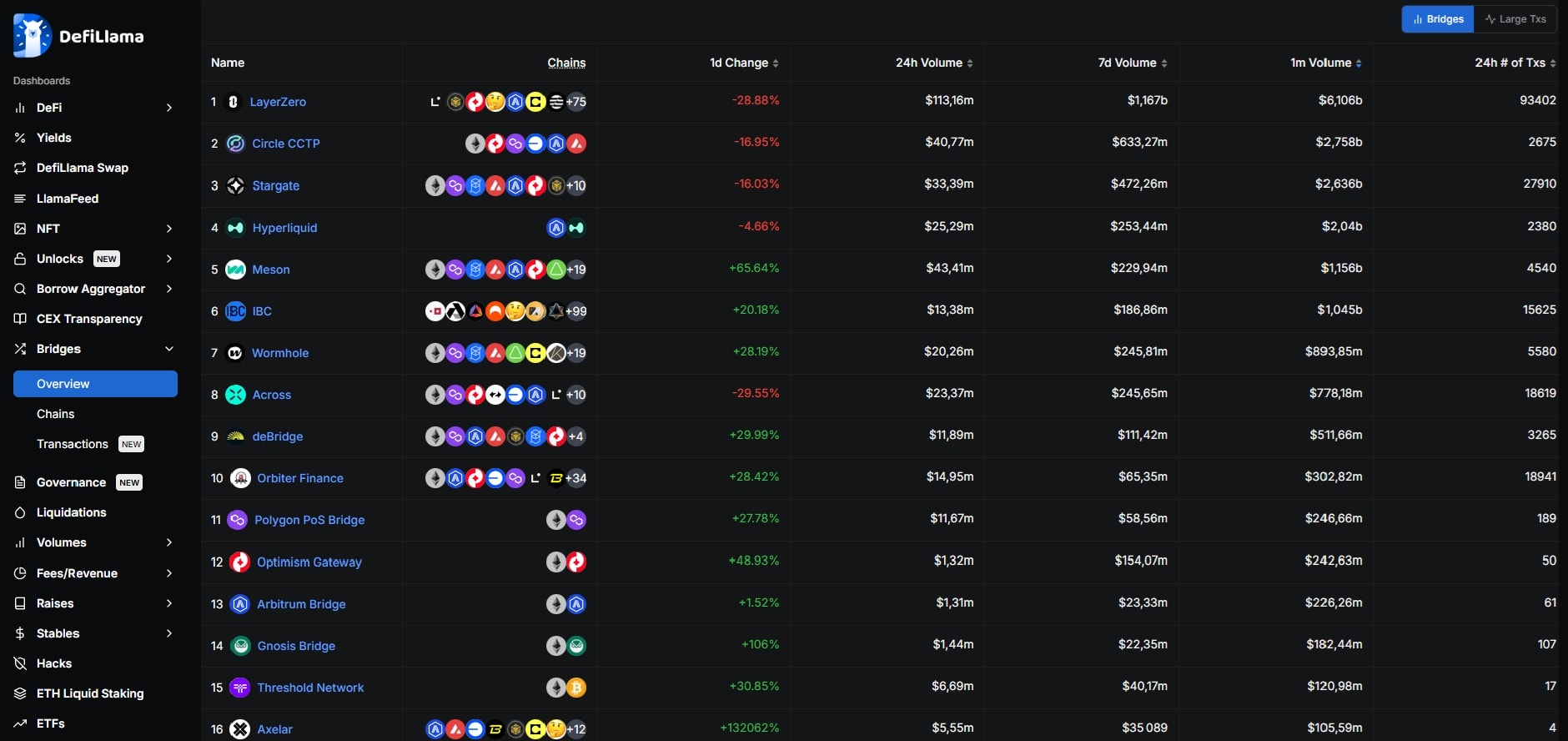

Les bridges les plus utilisés en 2025 sont classés ci-dessous par volume mensuel :

LayerZero arrive en tête, avec plus de deux fois le volume de Circle CCTP ou de Stargate (qui utilise LayerZero V2). Les bridges spécifiques à Ethereum sont en net recul : ceux d'Optimism, Polygon et Arbitrum sont désormais hors du top 10. Il faut noter l’arrivée du bridge d’Hyperliquid. Le succès de cette plateforme d’échange décentralisée (DEX) est tel que son bridge est désormais en quatrième position !

Le choix d’un bridge dépend tout d’abord des chaînes utilisées, mais aussi de sa sécurité. Les bridges populaires à gros volume sont donc considérés comme les plus sûrs par le marché.

Les enjeux pour les bridges en 2025

La scalabilité

Les bridges répondent aux besoins en scalabilité des réseaux blockchain de couche primaire. Cependant, ils doivent également répondre à cet enjeu au niveau interne. Comment assurer un fonctionnement à grande échelle, une latence faible, tout en assurant une sécurité maximale ?

Les développeurs agissent à plusieurs niveaux. Tout d’abord, au niveau des protocoles de communication. Il existe différentes approches, LayerZero et IBC ayant particulièrement innové dans ce domaine. Ensuite, au niveau cryptographique, la recherche s’oriente vers des méthodes de chiffrement légères, et rapides. Enfin, au niveau de l’infrastructure physique, la bande passante des nœuds opérateurs et leur capacité de calcul devrait s’améliorer continuellement.

La sécurité

En 2022, la moitié des hacks DeFi visaient des bridges. Ce sont des cibles très attractives pour les pirates. Les sommes en jeu représentent des milliards de dollars. La complexité du code est un facteur certain, mais il y a peu de chances qu’elle diminue. Ainsi, les équipes de développement tendent à faire auditer leur code de façon scrupuleuse. Désormais, il n’est pas rare de voir des smart contracts ayant été passés au crible par plusieurs compagnies d’audit concurrentes.

Pour l’utilisateur, il est évidemment recommandé de ne pas mettre tous ses œufs dans le même panier. Transférer la totalité de ses actifs via un unique bridge est fortement déconseillé. De même, il est préférable de s’en tenir aux leaders de l’industrie. Leur pérennité est gage de sécurité. Il ne faut pas hésiter à consulter les différents audits et à se renseigner sur la réputation des équipes de développeurs.

La régulation

Les bridges, comme toutes les applications de finance décentralisée, ne requièrent aucun processus de connaissance client (KYC). Cette confidentialité financière n’est pas sans inquiéter les régulateurs.

Dans le cadre du règlement MiCA (Markets in Crypto-Assets), les bridges ne sont pas mentionnés spécifiquement. Cependant, selon leur fonctionnement, leurs opérateurs pourraient tomber sous le coup de MiCA selon la nature des services fournis et des actifs impliqués.

MiCA exclut explicitement les services sur crypto-actifs fournis de manière entièrement décentralisée, sans intermédiaire. De nombreux bridges, comme Wormhole ou Multichain, opèrent avec un certain degré de centralisation (les validateurs gérant les clés privées). Dans ce cas, leurs opérateurs pourraient être soumis à MiCA. En revanche, un bridge totalement décentralisé, sans entité identifiable responsable, pourrait échapper à la régulation.

L'exclusion des protocoles entièrement décentralisés crée donc une zone grise. Les régulateurs pourraient chercher à clarifier cette distinction dans de futures révisions de MiCA ou via des lignes directrices de l'ESMA.

S'en est terminé pour les bridges ! Après le staking, le lending, les DEX et les bridges, passons maintenant au yield farming, ou comment optimiser ses rendements en cryptomonnaies.