TheBottle : l’homme au mille et un crypto-malwares

Il est rare qu’un mois s’écoule sans que nous voyions passer la nouvelle d’un récent hack. Le dernier en date, qui n’est toujours pas élucidé, est celui de l’exchange japonais Zaif. En effet, les cyberpirates ont dérobé plus de 60 millions de dollars en cryptomonnaies. Vous vous rappelez certainement du piratage de Mt.Gox, ainsi que de TheDAO. Mais nous découvrons rarement qui a procédé à l’attaque et comment elle a été réalisée. Et nous ne sommes jamais au courant de la multitude d’attaques que peuvent subir les utilisateurs. Aujourd’hui, j’entends remédier à cela en présentant TheBottle et les malwares qu’il a développé.

TheBottle : un hacker des moins scrupuleux

Comme vous pouvez vous en douter, les informations au sujet de tels personnages sont rares; mais elles ne sont pas inexistantes.

TheBottle est un développeur russe ayant créé toute une série de malwares, notamment Ovidiy et Odysseus. Les deux softwares qui vont nous intéresser aujourd’hui sont les dernières itérations de ces programmes datant respectivement de 2017 et 2018, j’ai nommé : Eviral et SquirtDanger.

TheBottle vendait ses logiciels espions sur des forums « black hats », majoritairement russes, toutefois le hacker était aussi actif sur de nombreux marchés internationaux. Il distribue, vend et échange des logiciels malveillants, ainsi que du code source permettant de développer ou améliorer des logiciels existants.

Cependant, le hacker russe avait mauvaise presse même dans ces lieux clandestins. En effet, TheBottle était l’auteur de nombreux manquements envers ses clients. Certains de ces softwares comme Eviral étaient vendus pour seulement 30 €, ce qui ne l’empêchait pas d’escroquer certains clients en ne leur fournissant pas le logiciel désiré.

Par ailleurs, il lui était reproché de ne pas fournir de support client pour les opérations criminelles à long terme. Tout ceci lui a valu d’être banni de certains marchés par les administrateurs des sites en question. Apparemment, la maxime « l’honneur entre les voleurs » ne s’applique pas à la cybercriminalité.

Ces événements ont mené à la diffusion massive des malwares confectionnés par TheBottle. Il existe deux théories quant à pourquoi les logiciels ont été diffusés. Selon la première, le développeur aurait été rongé par les remords et aurait donc diffusé ses logiciels après avoir reconnu en être l’auteur sur un canal Telegram.

Ledit canal Telegram a révélé un groupe de presque 900 individus d’origine russe, au sein duquel seraient coordonnées des attaques et échangés différents malwares. Plusieurs figures bien connues de la cybercriminalité auraient été membres de ce groupe, à l’image de foxovsky, lui aussi créateur d’une famille de malwares.

La seconde théorie, moins retenue que la première, voudrait que la mauvaise réputation du développeur au sein de la communauté des cybercriminels l’ait rattrapé. Certains affirment que le hacker aurait lui-même été victime d’une attaque de la part de clients mécontents, qui se seraient ligués contre lui pour le déposséder de son gagne-pain et l’offrir au public.

Des malwares des plus virulents

Aujourd’hui nous nous attarderons sur deux des logiciels espions développés par TheBottle : Eviral et SquirtDanger. Les deux malwares ont le même fonctionnement et sont basés sur le même principe; de fait, ils sont issus du même esprit et font partie de la même famille de logiciels malveillants. Ils sont aussi les deux seuls programmes que j’ai pu me procurer : Ovidiy et Odysseus étant plus anciens, il n’est pas simple de mettre la main dessus.

Eviral : la cybercriminalité à la portée de chacun

Eviral est un programme d’une simplicité déconcertante. Ce dernier prend le contrôle de votre presse-papier Windows et le scanne pour en extraire les informations qu’il juge pertinentes.

Lorsque le programme détecte certaines informations, comme une adresse Bitcoin, il les remplace par les informations envoyées par le pirate. Cela permet au cybercriminel de détourner un paiement en cryptomonnaies vers une adresse qu’il contrôle, et ce à l’insu de l’utilisateur.

Cette méthode est particulièrement efficace pour détourner des cryptomonnaies. En effet, les adresses Bitcoin ne sont pas la suite de caractères la plus facile à saisir dans un programme ou un site Web. Par conséquent, l’utilisateur, de peur de se tromper, la copie dans son presse-papier puis la colle à l’endroit désiré afin d’effectuer sa transaction. Dès lors, la majorité des adresses liées à des transactions transitent à un moment ou un autre par le presse-papier de l’utilisateur, ce qui fait toute la force de ce malware.

Lorsqu’Eviral détecte une adresse dans le presse-papiers, il la remplace par une adresse sous le contrôle de l’attaquant. La victime colle ensuite cette adresse dans son application, pensant que c’est l’adresse légitime et ne réalisant pas qu’elle a été remplacée. Ainsi, quand les bitcoins sont envoyés, ils iront directement vers l’adresse de l’attaquant plutôt que vers celle de votre destinataire.

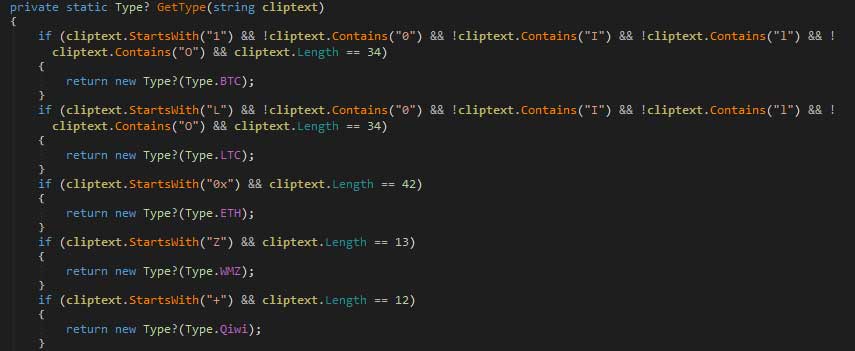

Eviral est configuré pour détecter les chaînes de caractères qui correspondent aux adresses Bitcoin, Litecoin, Ethereum et Monero. Comme vous pouvez le voir ci-dessous, le programme détecte le début des adresses, qui commencent toujours de la même manière.

Une fois la chaîne de caractère inhérente à l’adresse détectée, celle-ci sera remplacée par celle de l’attaquant.

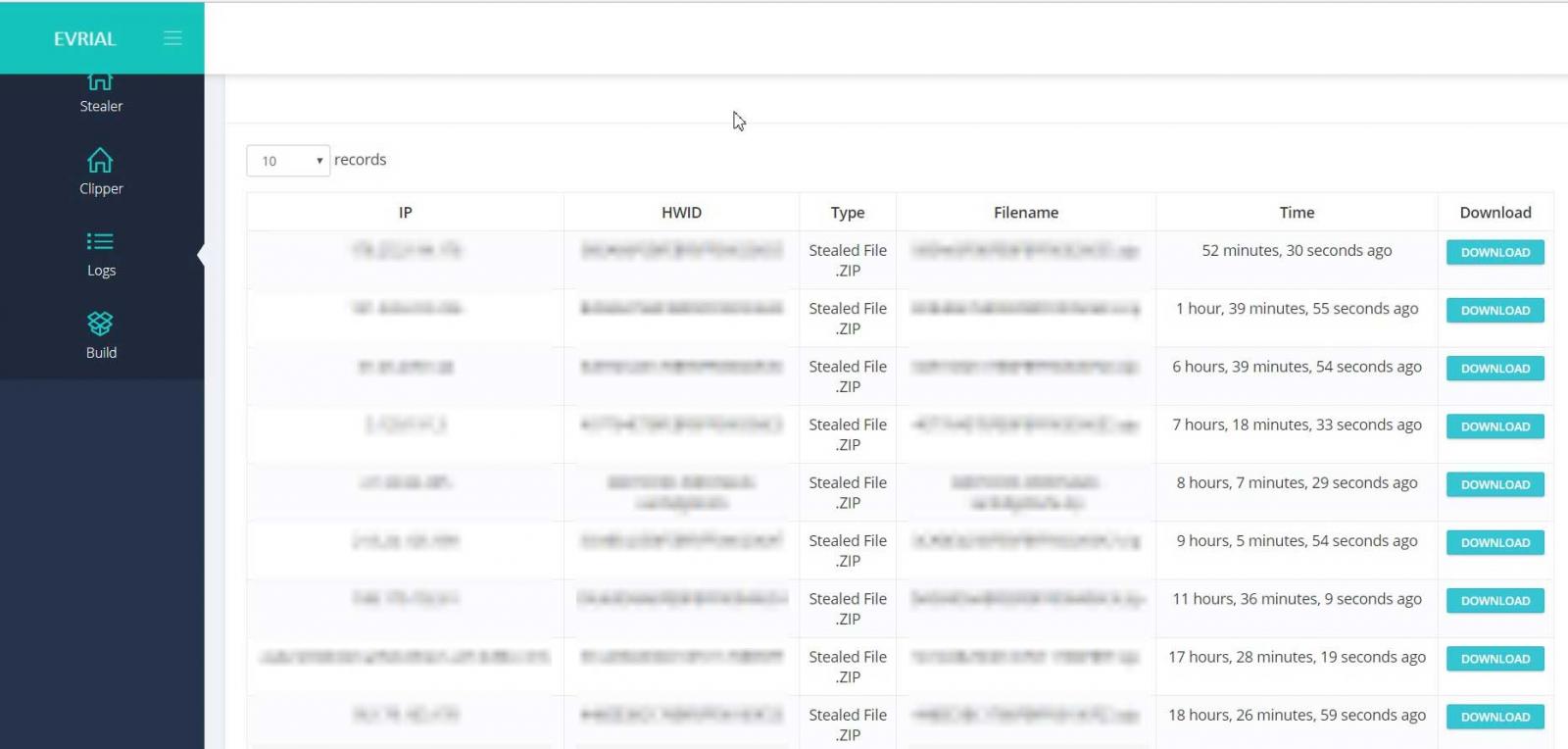

En plus de surveiller et de modifier le presse-papiers, Eviral dérobe également les portefeuilles Bitcoin, les mots de passe stockés, les documents du bureau de la victime et une capture d’écran des fenêtres actives. Toutes ces informations seront compilées dans un fichier zip et téléchargées dans le panneau web de l’attaquant comme indiqué ci-dessous.

SquirtDanger : le couteau suisse des malwares

SquirtDanger est un malware écrit en C# (C Sharp) disposant de nombreuses capacités, parmi lesquelles analyser toutes les activités des machines infectées, ainsi que lancer ou stopper des programmes; mais aussi télécharger, mettre en ligne ou supprimer des documents. Enfin, il permet de subtiliser des mots de passe ou des portefeuilles numériques, ainsi que la modification des données stockées dans le presse-papier comme Eviral. Le grand frère d’Eviral est toutefois plus coriace, et dispose de mécanismes d’auto-protection.

Une fois que le malware s’est installé sur le système, il persistera grâce à une tâche planifiée qui s’exécute toutes les minutes. SquirtDanger utilise les connexions TCP brutes de la machine pour accéder à un serveur qui donne les ordres au malware. Ce programme infecte les victimes lorsqu’elles déclenchent la charge compilée dans un fichier exécutable.

Une fois que le module principal chargé, il créera un dossier d’installation à l’intérieur de vos fichiers temporaires. Une fois l’installation terminée, le logiciel vérifiera l’existence d’un autre exécutable qui servira de mécanisme de persistance, la tâche planifiée évoquée précédemment. À partir de là, comme pour le malware précédent, l’attaquant aura la possibilité d’intervertir les portefeuilles de la victime avec les siens.

Sources : Bleepingcomputer ; Researchcenter.paloaltonetworks || Image from Shutterstock