Il vole 68 millions de $ en cryptomonnaies… pour finalement rembourser sa victime

Le 3 mai dernier, un détenteur de cryptomonnaie a été victime d’une attaque dite d’address poisoning. Au total, l’attaquant a réussi à dérober l’équivalent de 68 millions de dollars en wBTC. Désormais, le hacker tente de négocier.

68 millions dérobés dans une attaque d’address poisoning

L’address poisoning est un type d’attaque qui a émergé il y a environ 2 ans dans les cryptomonnaies. Récemment, ce mode opératoire est revenu sur le devant de la scène avec le hack de 68 millions de dollars.

En pratique, cette méthode mise sur l’inattention des utilisateurs. Pour ce faire, l’attaquant va générer une adresse très proche de celle de sa victime. Par exemple, l’adresse générée pourra comporter les mêmes 5 ou 6 premiers et derniers caractères que l’adresse de la victime.

Ensuite, le hacker va envoyer des transactions depuis cette adresse vers sa victime. L’objectif étant que lorsque la victime souhaite faire un transfert, elle copie par inadvertance l’adresse du hacker.

En effet, sur la plupart des explorateurs de blocs, tels qu’Etherscan, seuls les premiers et derniers caractères sont affichés.

Le hacker restitue une partie des fonds

La semaine dernière, le hack de plusieurs milliers de wBTC pour un total de 68 millions de dollars a remis en lumière les attaques de type address poisoning.

Le 5 mai, la victime a tenté le tout pour le tout en contactant son hacker. Celui-ci expose la situation en espérant pouvoir trouver un arrangement avec le hacker. Notamment, en lui proposant de garder 10% des fonds en tant que récompense.

« Nous savons tous les deux qu’il n’y a aucun moyen de nettoyer ces fonds. Vous serez tracés. Nous comprenons également tous les deux que la phrase “dormez tranquille” ne concernait pas vos qualités morales et éthiques. Néanmoins, nous administrons officiellement votre droit aux 10%. Renvoyez les 90 %. Il vous reste 24 heures avant 10 heures UTC, le 6 mai 2024, pour prendre une décision qui changera votre vie, dans tous les cas. Il n’y aura plus de retour en arrière après cela. »

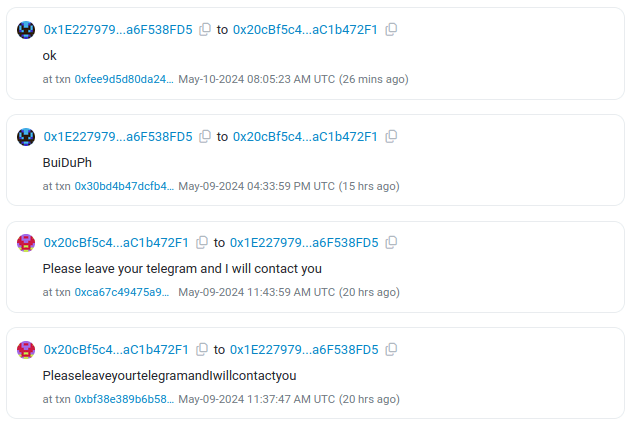

Finalement, 6 jours après l’attaque, le hacker a repris contact avec sa victime. Ainsi, il y a envoyé un message on-chain via le protocole IDM demandant à la victime de lui transmettre son contact Telegram afin d’échanger.

Désormais, il semblerait qu’un arrangement ait été trouvé entre la victime et son attaquant. En effet, l’adresse de la victime a enregistré de plusieurs dizaines de transferts d’environ 50 ETH chacun. Les fonds sont envoyés depuis une multitude d’adresses différentes, laissant à penser que le hacker avait entrepris de disperser les fonds, probablement en prévision d’une manœuvre de blanchiment.

Au moment de la rédaction de ces lignes, les transferts continuent d’arriver sur l’adresse. Celle-ci totalise actuellement près de 3 000 ETH, pour un total estimé d’environ 9 millions de dollars. Un bon début, mais qui reste encore loin des près de 70 millions de dollars dérobés.

Ce type d’attaque pourrait bien se multiplier dans les mois à venir. En janvier 2023, les équipes de MetaMask avaient été dans les premières à tirer la sonnette d’alarme concernant cette méthode. Malgré des mesures de sécurité mises en place par le wallet et certains explorateurs de bloc tels qu’Etherscan, cela ne semble pas pour autant arrêter les hackers.