Top 3 : les crypto-ransomwares les plus dangereux !

Oubliez les attaques sophistiquées, les génies de l’informatique boutonneux, les Coréens du nord. 91% des cyber délits proviennent d’une ouverture d’email. Ajoutez à cela une pandémie qui oblige la planète à travailler de chez soi, et vous avez le terreau parfait pour une explosion de la criminalité online.

L’espionnage industriel et le hacking étatique représentent une part infime des infractions. L’aspect lucratif et la facilité d’utilisation des ransomware font d’eux, l’objet privilégié des criminels en herbe. Après s’être introduits au sein de votre réseau informatique, ils cryptent vos données et exigent une rançon pour leurs rétributions.

Malheureusement pour notre communauté, les cryptomonnaies sont l’outil préféré de ces malfaiteurs. Profitant de l’anonymat conférés par les instruments de mixage, les escrocs renforcent l’image galvaudée d’une monnaie criminelle.

Malgré une méthode de fonctionnement presque similaire, certains ransomware ont plus de succès que d’autres, entre facilité de diffusion et réseau d’affiliation avantageux, voici le classement des trois crypto ransomware les plus tendances du moment:

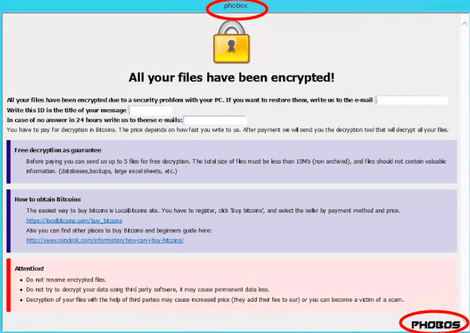

3. Phobos : 7,8% des attaques

Phobos est le petit frère de Dharma, cousin de CrySiS. Il chiffre vos données en utilisant un protocole de cryptographie asymétrique.

Profitant d’un mot de passe candide ( « password » ; « 12345678 ») et de facto vulnérable, il s’introduit de force dans votre réseau en utilisant un port de protocole d’accès à distance.

En 2020, la somme moyenne générée par attaque utilisant Phobos était de $15,761, soit un montant bien inférieur à la moyenne de $84,116.

Et pour cause, les cibles privilégiées de ce virus sont les PME, comprenant une moyenne de 85 employés.

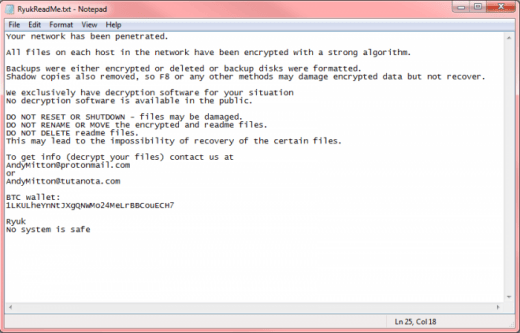

2. Ryuk : 19,6% des attaques

Le ransomware Ryuk, du nom d’un personnage de la série manga Death Note, utilise aussi les failles du système RDP, et s’introduit chez vous de la manière suivante:

- L’attaquant pénètre au sein de votre réseau via un mot de passe RDP (Remote Desktop Protocol) faible.

- L’attaquant s’autoproclame Administrateur du réseau

- Grâce à ce nouveau statut, il peut passer outre les logiciels de sécurité installés.

- L’attaquant peut maintenant crypter les fichiers de la victime.

- Une demande de rançon est faite, exigeant paiement contre rétribution des fichiers.

Ryuk est de loin le plus prolifique des ransomware, avec une somme moyenne collectée par attaque de $1,339,878. Il est déployé dans les entreprises d’envergure, cumulant une moyenne de 1035 employés.

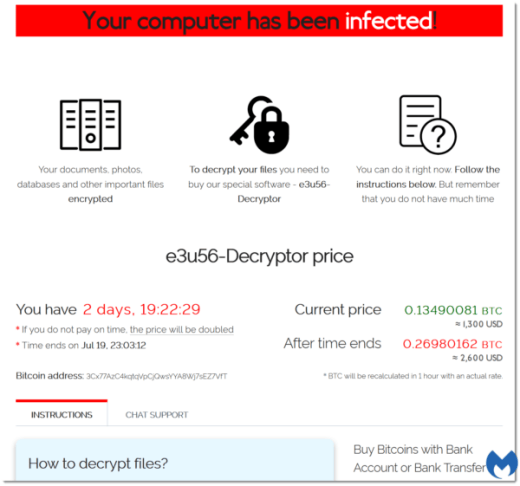

1. Sodinokibi : 26,7% des attaques

Voici le monstre, aussi connu sous le nom de REvil, apparu en Avril 2019.

En tant que successeur de Gandcrab, il suit le même procédé. Après l’installation malencontreuse du logiciel chez la victime (souvent via phishing email), le virus crypte vos fichiers pour les rendre inaccessibles.

Pour ce faire, ce dernier va appliquer un algorithme de chiffrement sur vos fichiers, dont seul le pirate connaît la clé de déchiffrement pour rendre vos données à nouveaux disponibles, et celui-ci tiens à vous le faire payer.

Fait insolite, les auteurs de Sodinokibi interdisent aux affiliés de distribuer le ransomware dans les pays appartenant à la Communauté des États indépendants (CEI) – anciens satellites de l’Union soviétique – et le programme se désactive effectivement sur les ordinateurs qui utilisent les langues de ces pays, ainsi que le Syrien.

La somme médiane collectée par attaque est de $327,931 et touche les entreprises comprenant 374 employés en moyenne.

Autre élément notable, l’anonymat de Bitcoin commence à lui faire défaut, et pour conséquence, le groupe de hackers derrière Sodinokibi a cessé d’utiliser l’invention de Satoshi Nakamoto, et privilégie maintenant l’utilisation de Monero (XMR). Les escrocs semblent se détourner de l’or numérique, bonne ou mauvaise nouvelle ?