Cryptomonnaies : 68 millions de $ perdus dans un copier-coller malheureux

Une erreur qui coûte cher. Les hackers disposent d’une multitude de techniques pour dérober vos fonds. Ces derniers mois, le phishing fait particulièrement des ravages dans l’écosystème. Cependant, l’affaire que nous allons aborder aujourd’hui semble être le fruit d’une attaque dite d’empoisonnement d’adresse ou address poisoning.

68 millions de dollars envolés suite à un copier-coller hasardeux

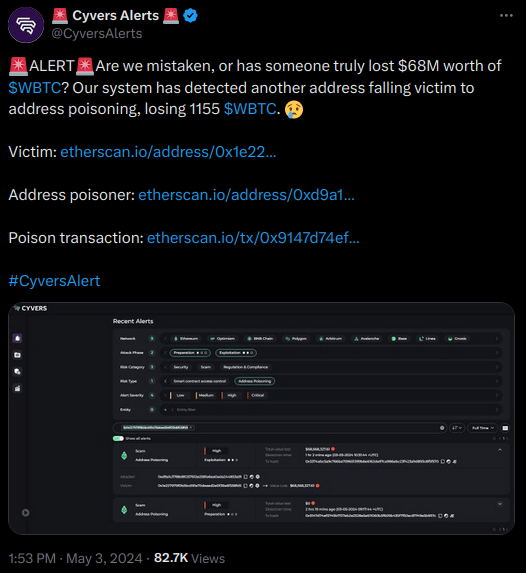

Il y a quelques heures, Cyvers Alerts, un compte sur X spécialisé dans les alertes de sécurité crypto a tiré la sonnette d’alarme.

Ainsi, ils ont identifié une transaction suspecte d’un montant faramineux. En pratique, il s’agit d’un transfert de 1 155 wBTC, une version tokenisée du Bitcoin sur Ethereum. Cela représente pas moins de 68 millions de dollars.

Malheureusement, il semblerait que cette transaction ne soit pas intentionnelle. Selon les premiers indices, la victime aurait été ciblée par une attaque dite d’empoisonnement d’adresse ou address poisoning.

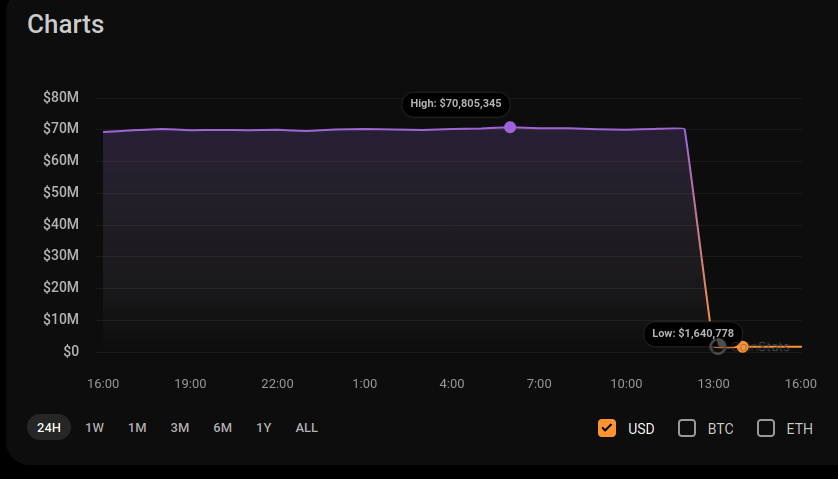

L’adresse de la victime est ainsi passée d’une valeur estimée de 70 millions de dollars à 1,6 million de dollars. Tout ça suite à un copier-coller.

Qu’est-ce que l’address poisoning ?

C’est malheureux, mais ce phénomène n’est pas nouveau. En janvier 2023, MetaMask alertait déjà face à une recrudescence des attaques d’empoisonnement d’adresse.

En pratique, pour réaliser son attaque, le hacker va procéder en plusieurs étapes.

Pour commencer, il va utiliser des outils spécialisés pour générer une adresse qui ressemble à la vôtre. Par exemple, avec les mêmes premiers et derniers chiffres.

Ensuite, il va spammer votre adresse avec des transactions depuis cette adresse malveillante. L’objectif étant de miser sur votre inattention. Ainsi, il espère que vous copiez ce que vous pensez être votre adresse, car elle lui ressemble, depuis votre historique de transaction.

Enfin, il attend patiemment que vous tentiez de faire un transfert. Si par mégarde vous copiez la mauvaise adresse, vous enverrez vos fonds vers l’adresse du hacker.

Pour cette affaire, il semblerait que le hacker ait utilisé une adresse qui a exactement les mêmes 4 premiers et 6 derniers caractères que sa victime.

- Adresse de la victime : 0xd9A1b0B1e1aE382DbDc898Ea68012FfcB2853a91

- Adresse du hacker : 0xd9A1C3788D81257612E2581A6ea0aDa244853a91

Comment se prémunir ?

Il existe plusieurs méthodes pour éviter de tomber dans un tel piège.

Premièrement, il est primordial de vérifier chaque caractère de l’adresse à qui vous envoyer des fonds. En effet, comme nous l’avons vu, les hackers peuvent générer des adresses ressemblantes. Par conséquent, uniquement vérifier les 4 premiers et derniers caractères n’est pas suffisant.

Dans un second temps, vous pouvez utiliser les listes blanches proposées par la plupart des wallets et exchanges. Cela vous permet de sauvegarder des adresses connues et éviter des copier-coller hasardeux.

Enfin, pour de larges montants, il peut être intéressant de réaliser un premier transfert minime, pour vérifier le bon déroulement de la transaction, avant d’envoyer le gros du transfert.

En 2023, face à la l’augmentation de ce type d’attaques, Etherscan avait mis en place certaines sécurités pour éviter ce type de situation. Pour ce faire, ils avaient masqué par défaut les transferts à montant nul, fréquemment utilisé lors du spam de l’adresse de la victime.