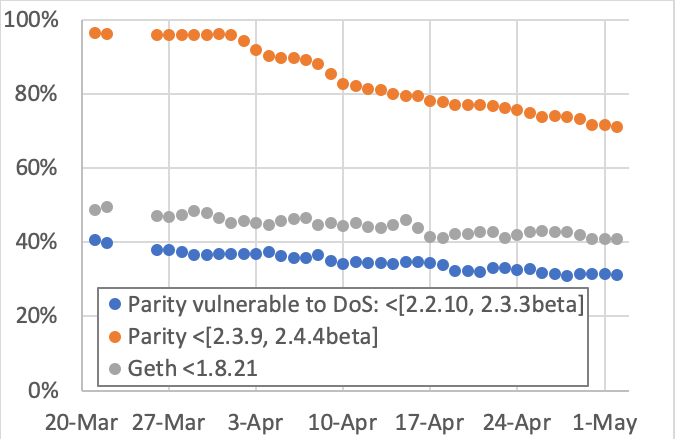

Comme n’importe quel logiciel, le client-logiciel Parity du réseau Ethereum (ETH) a connu plusieurs mises à jour pour corriger ses failles et bugs. Mais problème : près d’un tiers des utilisateurs n’ont toujours pas effectué les dernières mises à jour, ce qui expose le réseau ETH à des risques d’attaques accrus.

C’est une étude de Security Research Labs qui met en lumière ces risques.

En février dernier, une faille a été détectée sur les anciennes versions de Parity. Elle peut être exploitée pour mettre à l’arrêt à distance les nœuds du réseau Ethereum qui utilisent ce client-logiciel.

Bien qu’un patch correctif ait très rapidement été apporté par les développeurs, il s’avère que près de 4 mois plus tard « seulement deux tiers des nœuds ont été patchés ».

De même, un autre patch (non critique) sorti début mars n’a été implémenté que sur 70% des nœuds Parity. Plus grave encore, 7 % des nœuds actifs de Parity n’auraient pas été mis à jour depuis 9 mois ou plus.

Ces nœuds vulnérables pourraient faciliter la tâche d’un acteur malveillant. S’il parvenait à mettre hors d’usage des nœuds (non mis à jour) de pools de minage, cela pourrait faire drastiquement chuter le hashrate (la puissance de calcul globale) de la blockchain ETH. Et ainsi faciliter une attaque des 51%.

« Les plantages logiciels constituent un grave problème de sécurité pour les nœuds d’une blockchain (contrairement à d’autres logiciels où le hacker ne bénéficie généralement pas d’un plantage). »

[es_tradingview symbol=”bitfinex:ethbtc” interval=”D” height=”500″ colors=”Light”]

Une réponse à “Ethereum (ETH) : 30% des clients Parity vulnérables à une attaque”

ssd

et alors ? les whales s'en foutent , ils pompent cette merde de gruyeres..

· Il y a 5 ans